sábado, 27 de dezembro de 2008

segunda-feira, 22 de dezembro de 2008

Ferrari Virtual Tour 3D

Publicada por

saunde

à(s)

22:14

0

comentários

![]()

![]()

Etiquetas: 3D, Ferrari, Virtual Tour

Como é feita a comida do McDonalds

Publicada por

saunde

à(s)

21:29

0

comentários

![]()

![]()

Etiquetas: Cozinha, How to, MacDonalds

domingo, 21 de dezembro de 2008

sexta-feira, 19 de dezembro de 2008

Uma chávena de Café por dia pode prevenir o Cancro

Uma chávena de Café por dia pode prevenir o Cancro esta foi a conclusão a que chegaram alguns cientistas após alguns anos de investigações.

Publicada por

saunde

à(s)

23:55

0

comentários

![]()

![]()

Etiquetas: Café, Cancro, Cientistas

China supera EUA

Número de internautas na China chega a 290 milhões....

Publicada por

saunde

à(s)

23:46

0

comentários

![]()

![]()

Atirar Sapatos ao Bush

Apesar de existir mais do que um jogo deste género só neste site já foram atirados mais de 46 milhoes de sapatos. Veja

Publicada por

saunde

à(s)

23:20

0

comentários

![]()

![]()

Etiquetas: Jogos

1º Concurso de Desenvolvimento de Aplicações para aparelhos NOKIA

Publicada por

saunde

à(s)

23:07

0

comentários

![]()

![]()

Etiquetas: Aplicação, Concurso, Desenvolvimento, Mobile

Poupe Energia

Com pequenos passos podemos economizar muita energia, veja o conceito..

Publicada por

saunde

à(s)

00:50

0

comentários

![]()

![]()

Etiquetas: economia, energia, motor de busca

Base de Dados - Designer Application

Uma aplicação que permite de exportar para XML, sqlite, mysql, mssql e web2py data-objects!

Publicada por

saunde

à(s)

00:25

0

comentários

![]()

![]()

Etiquetas: Aplicação, Base Dados

quarta-feira, 17 de dezembro de 2008

Se as linguagens de programação fossem....

Publicada por

saunde

à(s)

23:09

0

comentários

![]()

![]()

Etiquetas: Programming Language

domingo, 14 de dezembro de 2008

Engenharia ( Jogo )

Quais os vossos dotes de Engenharia ?

Publicada por

saunde

à(s)

00:25

0

comentários

![]()

![]()

Etiquetas: Engenharia, Game, Jogos

sábado, 13 de dezembro de 2008

Webcams do Mundo ( Live Webcams )

Aqui vai um site que possui algumas webcams que se encontram na internet em directo.

Publicada por

saunde

à(s)

23:15

0

comentários

![]()

![]()

terça-feira, 9 de dezembro de 2008

Wallpapers , Fundos de Natal

Já que estamos na época dele... aqui vai um site com alguns fundos de Natal para colocar no seu computador.

Fundos

Publicada por

saunde

à(s)

20:09

0

comentários

![]()

![]()

segunda-feira, 8 de dezembro de 2008

Piracy vs Global Warming

Have a look at this picture... google show us that free movies are the solution for Global Warming.

Give us the answer about this...

Publicada por

saunde

à(s)

23:09

0

comentários

![]()

![]()

Etiquetas: free, Global Warming, movies

Some Original Pub

Some original Pub...

Have a look.

Publicada por

saunde

à(s)

22:17

0

comentários

![]()

![]()

Etiquetas: Original Pub

A nice and simple online game.

Penguin Dinner

A simple game.

Enjoy!

Click Here!

Publicada por

saunde

à(s)

22:08

0

comentários

![]()

![]()

Etiquetas: Game

Windows Open Source Software

This is a website with absolutely free software and open source, without any virus ad ware or spy ware.

Enjoy.

Open.Source Everything

Publicada por

saunde

à(s)

21:45

0

comentários

![]()

![]()

Etiquetas: free Software, open source

Sexy Pictures of Celebrities in Bikini

Bonkable Beauties is a place on the that have pictures of all of the sexiest bonkable beauties from around the world!!

They are creating the largest fan site in the world.

All the actresses, sports stars, singers, models in lingerie, fitness queens and even beach babes are listed.

Have a look..

Publicada por

saunde

à(s)

21:38

0

comentários

![]()

![]()

Etiquetas: Celebrities

Personal Finances

Personal Finances for everyone.

Geezeo is a free web-based personal finance application that makes it easy to track all your finances, see where all your money is going, set financial goals and learn from others.

Try it : https://www.geezeo.com/

Publicada por

saunde

à(s)

16:52

0

comentários

![]()

![]()

Etiquetas: Personal Finance

Increase Battery Life of your laptop, cell phone , electric car

A recent discover made by a south Korean team of researchers at South Korea's Hanyung University shows us that in recent future we can have our batteries life increased by 1000 %

More Info at : zoomilife

Publicada por

saunde

à(s)

16:39

0

comentários

![]()

![]()

Etiquetas: Batteries

Simple Ciphers That you can use for simple things

Creating a cipher alphabet

There are as many ways to create cipher alphabets as there are cryptogram authors. One is:

P: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

C: Z Y X W V U T S R Q P O N M L K J I H G F E D C B A

And then you can switch each letter by it's correspondent cipher.

Example:

Plain:

A T T A C K A T D A W N

Cipher:

Z K K Z L R Z K Y Z H Q

Source

Publicada por

saunde

à(s)

16:18

0

comentários

![]()

![]()

Etiquetas: Cipher

Coffee Diagram

For a blog that are made without caffeine, here's a coffee diagram.

Source

Publicada por

saunde

à(s)

16:09

0

comentários

![]()

![]()

Etiquetas: Coffee

100 University Libraries

Digital Libraries are a way to have knowledge from all over the world just in one place, your home !

Here's some of the best Digital Libraries from some Universities like , Harvard University, Yale University , Indiana etc...

100 Digital University Libraries

Publicada por

saunde

à(s)

16:03

0

comentários

![]()

![]()

sexta-feira, 9 de maio de 2008

O fim dos carregadores de pilhas

Introducing our revolutionary new rechargeable battery - the USBCELL. ThisNiMH AA cell can be used like a normal battery and can be recharged simply by plugging into a USB port or a standard NiMH battery charger With over 15 billion Alkaline batteries made and thrown away each year - wasting resources, C02 and creating toxic Landfill - USBCELL offers a eco-friendly alternative as can be re-used hundreds of times as no charge adaptor or cable is needed, saving you money, hassle and waste. Buy USBCELL today.

Orange Moixa AA USB Cell Rechargeable Battery

Publicada por

saunde

à(s)

22:20

0

comentários

![]()

![]()

Etiquetas: Tecnologia, Utilidades

segunda-feira, 28 de abril de 2008

Useful Windows Run Commands.

To Access…. Run Command

Accessibility Controls access.cpl

Accessibility Wizard accwiz

Add Hardware Wizard hdwwiz.cpl

Add/Remove Programs appwiz.cpl

Administrative Tools control admintools

Adobe Acrobat (if installed) acrobat

Adobe Designer (if installed) acrodist

Adobe Distiller (if installed) acrodist

Adobe ImageReady (if installed) imageready

Adobe Photoshop (if installed) photoshop

Automatic Updates wuaucpl.cpl

Bluetooth Transfer Wizard fsquirt

Calculator calc

Certificate Manager certmgr.msc

Character Map charmap

Check Disk Utility chkdsk

Clipboard Viewer clipbrd

Command Prompt cmd

Component Services dcomcnfg

Computer Management compmgmt.msc

Control Panel control

Date and Time Properties timedate.cpl

DDE Shares ddeshare

Device Manager devmgmt.msc

Direct X Control Panel (If Installed)* directx.cpl

Direct X Troubleshooter dxdiag

Disk Cleanup Utility cleanmgr

Disk Defragment dfrg.msc

Disk Management diskmgmt.msc

Disk Partition Manager diskpart

Display Properties control desktop

Display Properties desk.cpl

Display Properties (w/Appearance Tab Preselected) control color

Dr. Watson System Troubleshooting Utility drwtsn32

Driver Verifier Utility verifier

Event Viewer eventvwr.msc

Files and Settings Transfer Tool migwiz

File Signature Verification Tool sigverif

Findfast findfast.cpl

Firefox (if installed) firefox

Folders Properties control folders

Fonts control fonts

Fonts Folder fonts

Free Cell Card Game freecell

Game Controllers joy.cpl

Group Policy Editor (XP Prof) gpedit.msc

Hearts Card Game mshearts

Help and Support helpctr

HyperTerminal hypertrm

Iexpress Wizard iexpress

Indexing Service ciadv.msc

Internet Connection Wizard icwconn1

Internet Explorer iexplore

Internet Properties inetcpl.cpl

Internet Setup Wizard inetwiz

IP Configuration (Display Connection Configuration) ipconfig /all

IP Configuration (Display DNS Cache Contents) ipconfig /displaydns

IP Configuration (Delete DNS Cache Contents) ipconfig /flushdns

IP Configuration (Release All Connections) ipconfig /release

IP Configuration (Renew All Connections) ipconfig /renew

IP Configuration (Refreshes DHCP & Re-Registers DNS) ipconfig /registerdns

IP Configuration (Display DHCP Class ID) ipconfig /showclassid

IP Configuration (Modifies DHCP Class ID) ipconfig /setclassid

Java Control Panel (If Installed) jpicpl32.cpl

Java Control Panel (If Installed) javaws

Keyboard Properties control keyboard

Local Security Settings secpol.msc

Local Users and Groups lusrmgr.msc

Logs You Out Of Windows logoff

Malicious Software Removal Tool mrt

Microsoft Access (if installed) access.cpl

Microsoft Chat winchat

Microsoft Excel (if installed) excel

Microsoft Frontpage (if installed) frontpg

Microsoft Movie Maker moviemk

Microsoft Paint mspaint

Microsoft Powerpoint (if installed) powerpnt

Microsoft Word (if installed) winword

Microsoft Syncronization Tool mobsync

Minesweeper Game winmine

Mouse Properties control mouse

Mouse Properties main.cpl

Nero (if installed) nero

Netmeeting conf

Network Connections control netconnections

Network Connections ncpa.cpl

Network Setup Wizard netsetup.cpl

Notepad notepad

Nview Desktop Manager (If Installed) nvtuicpl.cpl

Object Packager packager

ODBC Data Source Administrator odbccp32.cpl

On Screen Keyboard osk

Opens AC3 Filter (If Installed) ac3filter.cpl

Outlook Express msimn

Paint pbrush

Password Properties password.cpl

Performance Monitor perfmon.msc

Performance Monitor perfmon

Phone and Modem Options telephon.cpl

Phone Dialer dialer

Pinball Game pinball

Power Configuration powercfg.cpl

Printers and Faxes control printers

Printers Folder printers

Private Character Editor eudcedit

Quicktime (If Installed) QuickTime.cpl

Quicktime Player (if installed) quicktimeplayer

Real Player (if installed) realplay

Regional Settings intl.cpl

Registry Editor regedit

Registry Editor regedit32

Remote Access Phonebook rasphone

Remote Desktop mstsc

Removable Storage ntmsmgr.msc

Removable Storage Operator Requests ntmsoprq.msc

Resultant Set of Policy (XP Prof) rsop.msc

Scanners and Cameras sticpl.cpl

Scheduled Tasks control schedtasks

Security Center wscui.cpl

Services services.msc

Shared Folders fsmgmt.msc

Shuts Down Windows shutdown

Sounds and Audio mmsys.cpl

Spider Solitare Card Game spider

SQL Client Configuration cliconfg

System Configuration Editor sysedit

System Configuration Utility msconfig

System File Checker Utility (Scan Immediately) sfc /scannow

System File Checker Utility (Scan Once At Next Boot) sfc /scanonce

System File Checker Utility (Scan On Every Boot) sfc /scanboot

System File Checker Utility (Return to Default Setting) sfc /revert

System File Checker Utility (Purge File Cache) sfc /purgecache

System File Checker Utility (Set Cache Size to size x) sfc /cachesize=x

System Information msinfo32

System Properties sysdm.cpl

Task Manager taskmgr

TCP Tester tcptest

Telnet Client telnet

Tweak UI (if installed) tweakui

User Account Management nusrmgr.cpl

Utility Manager utilman

Windows Address Book wab

Windows Address Book Import Utility wabmig

Windows Backup Utility (if installed) ntbackup

Windows Explorer explorer

Windows Firewall firewall.cpl

Windows Magnifier magnify

Windows Management Infrastructure wmimgmt.msc

Windows Media Player wmplayer

Windows Messenger msmsgs

Windows Picture Import Wizard (need camera connected) wiaacmgr

Windows System Security Tool syskey

Windows Update Launches wupdmgr

Windows Version (to show which version of windows) winver

Windows XP Tour Wizard tourstart

Wordpad write

Fonte

Publicada por

saunde

à(s)

21:59

0

comentários

![]()

![]()

Etiquetas: Utilidades, Windows

domingo, 27 de abril de 2008

File Swap

On this web site you can download things like nature photos, photos of people,

wallpapers, audio files, animated icons,

videos or even pdf and text files.

Just upload one of your files and see what you get!

http://www.file-swap.com/

Publicada por

saunde

à(s)

23:35

0

comentários

![]()

![]()

htmlPlayground

XHTML+CSS REFERENCE BY EXAMPLE

http://htmlplayground.com/

Publicada por

saunde

à(s)

23:21

0

comentários

![]()

![]()

Etiquetas: HTML

Sun redefines randomness

It works very simply by repeatedly plotting the least significant bit of the java.util.Random.nextLong() method once for each point in the grid.

As you can probably see by the horizontal stripes, this 'random' method exibits significant periodic behavoiour.

Rather than looking like random static, the applet's display looks like a badly tuned-in television.

All Java virtual machines that are available to me appear to exhibit the same problem.

The nextInt method is also (approximately) half as seriously afflicted.

Observe that the applet displays a regular period - each fourth frame is the same.

As the grid is 128x128 this means the pattern repeats after a period of 65536, or 2^16 calls.

As the random number generator uses a long seed, this means that it fails to achieve its maximum period by a factor of 2^48!

Random number generation algorithms which exhibit such behaviour in their low bits are less than ideal for generating integers without post-processing.

The source code for the above applet is available for inspection here.

http://www.alife.co.uk/nonrandom/

Publicada por

saunde

à(s)

23:16

0

comentários

![]()

![]()

Etiquetas: Java

Lists of freeware security services

* 1 Port Scans

* 2 Vulnerability scans

* 3 Browser tests

* 4 Local tests

o 4.1 Leak tests

o 4.2 Termination tests

o 4.3 Keylogger test

o 4.4 Registry tests

o 4.5 Misc

o 4.6 Virus/trojan

* 5 Sources

http://wiki.castlecops.com/Lists_of_freeware_security_services

Publicada por

saunde

à(s)

22:49

0

comentários

![]()

![]()

Etiquetas: Aplicação, Internet, Utilidades

The Ultimate Gaming Laptop - A Portable PS3

Engadget Blogger Ben Heck has crammed a Playstation 3 into a laptop. It took him about a year and a half, but he managed to create a slick looking fully functional Playstation 3 that doesn’t sacrifice any of the PS3’s operability. Settle down PS3 fanboys even if you could lift this 16lb beast, there is only two ways to get one… 1. Build one yourself, or 2. wait until Engadget auctions this one off for charity.

http://eupgrader.com/644/tech/the-ultimate-gaming-laptop-a-portable-ps3/

Publicada por

saunde

à(s)

22:45

0

comentários

![]()

![]()

Etiquetas: Jogos, Tecnologia

JkDefrag is a disk defragmenter and optimizer

JkDefrag is a disk defragmenter and optimizer for Windows 2000/2003/XP/Vista/2008/X64. Completely automatic and very easy to use, fast, low overhead, with several optimization strategies, and can handle floppies, USB disks, memory sticks, and anything else that looks like a disk to Windows. Included are a Windows version, a commandline version (for scheduling by the task scheduler or for use from administrator scripts), a screensaver version, a DLL library (for use from programming languages), versions for Windows X64, and the complete sources.

http://www.kessels.com/JkDefrag/

Publicada por

saunde

à(s)

22:38

0

comentários

![]()

![]()

The OSSwin project: Open Source for Windows!

Open Source for Windows!

http://osswin.sourceforge.net/

Publicada por

saunde

à(s)

22:31

0

comentários

![]()

![]()

Etiquetas: open source

segunda-feira, 21 de abril de 2008

sexta-feira, 18 de abril de 2008

Endereços de IP podem acabar em três anos

Para muitos executivos de indústrias, essa é uma notícia alarmante: os endereços de IP, utilizados para identificação de máquinas em redes como a internet, podem se esgotar em três anos.

A solução, segundo relataram companhias de tecnologia no site Network World, seria o uso do IPv6 (a versão 6 do protocolo IP), mais abrangente que o IPv4, sistema utilizado atualmente, que suporta 4 bilhões de endereços.Entre as vantagens do uso da nova versão do protocolo, estão o espaço de endereçamento com tamanho de 128 bits, qualidade e maior variedade de serviços, melhor criptografia de dados e maior mobilidade, como pode ser lido na Wikipédia.Na Conferência Mundial do IPv6 em Pequim neste ano, profissionais trataram a situação como uma crise, e não como um evento previsto de mercado, como relatou o site The Inquirer, o que pode indicar que a transposição para o IPv6 deve acontecer de maneira apressada e pouco controlada.O governo dos Estados Unidos da América determinou que todas as suas agências federais devem oferecer suporte ao protocolo IPv6 até 2008. Em entrevista, Sandeep Singhal, diretor da rede Windows da Microsoft, disse que companhias estão perdendo tempo, pois deveriam estar desenvolvendo softwares para IPv6 desde já.

Fonte

Publicada por

saunde

à(s)

20:20

0

comentários

![]()

![]()

terça-feira, 15 de abril de 2008

IBM prepara processador de 5GHz

Publicada por

saunde

à(s)

22:08

1 comentários

![]()

![]()

Etiquetas: Futuro, processadores, Tecnologia

segunda-feira, 14 de abril de 2008

GRATUITO! CodeGear Java Day em Português

GRATUITO! CodeGear Java Day em Português – Online - 25 de Abril

Resumo: Um dia inteiro para conhecer os novos recursos do JBuilder 2008 com os experts no assunto

Prepare-se para o primeiro Java Day da CodeGear, em Português.

.

A CodeGear irá promover 1 dia inteiro com 7 apresentações, todas on-line, oferecendo informação técnica, visão e conceitos práticos do novo JBuilder 2008 para os desenvolvedores.

.

Os participantes terão a oportunidade de perguntar aos experts sobre:

* Arquitetura de software

* UML 2.0

* Desenvolvimento Web

* EJB, JPA, Hibernate, Web Services

* Application Factories

* Desenvolvimento desktop em Java

* Gerenciamento de equipes de desenvolvimento

Todas as apresentações serão em português.

Quem deve participar

* Desenvolvedores de Software

* Analistas de Sistemas

* Arquitetos de Sistemas

* Líderes de Projetos de Software

* Gerentes de Desenvolvimento

Fonte : Agenda e mais informações

Publicada por

saunde

à(s)

20:41

0

comentários

![]()

![]()

sábado, 12 de abril de 2008

Aprenda a enviar arquivos grandes pela internet

O e-mail é a principal forma de se enviar e receber documentos e arquivos através da internet. Muitas vezes nos deparamos com a necessidade de enviar arquivos com muitos Mbytes. No entanto, é comum encontrar provedores dos destinatários que possuem limites quanto ao tamanho do arquivo que pode ser baixado, ou ainda limites quanto ao tamanho físico do arquivo que pode ser enviado.

Normalmente arquivos com mais de 10 Mbytes encontram problemas em muitos provedores.

Se você tem banda larga, pode fazer uso de alguns sites e serviços gratuitos que tornam o processo de envio de grandes arquivos bastante simples.

O http://transferbigfiles.com/ permite que você envie arquivos simplesmente digitando o endereço do destinatário e selecionando o arquivo que deseja enviar. O site envia uma mensagem ao recipiente dando indicações de como fazer o download do arquivo. O arquivo fica disponível por cinco dias.

Esse site também oferece um programa gratuito, chamado TBF Dropzone que você instala na sua máquina e que permite o envio dos arquivos sem ter que acessar o site. Basta estar conectado à internet. O limite do tamanho do arquivo enviado é de 1 Gbyte. O arquivo fica disponível por dez dias para ser baixado.

Fonte

Publicada por

saunde

à(s)

23:11

0

comentários

![]()

![]()

Etiquetas: Internet, Tecnologia, Utilidades

Site indica, via GPS, quem está por perto

BRUNO ROMANI

Colaboração para a Folha de S.Paulo, em Las Vegas

No futuro o "Big Brother" estará no bolso de cada cidadão comum. A CTIA Wireless 2008, principal feira e congresso de telecomunicações voltado à mobilidade do mercado norte-americano, confirmou a tendência da popularização de produtos com a tecnologia GPS (sistema de posicionamento global por satélites).

E muitos desses equipamentos poderão mostrar onde você, seus parentes, seus amigos ou até o bichinho de estimação estão.

Um dos expoentes desse mundo é a Loopt. A comunidade on-line (loopt.com) permite que se saiba onde as pessoas de sua lista de contatos se encontram. Para isso, ambos precisam ser assinantes do serviço, que custa US$ 2,99, e autorizar o monitoramento.

Porém, preocupações relacionadas à segurança e à perda de privacidade foram levantadas quando milhares de pessoas nos EUA começaram a assinar o serviço.

Para proteger a privacidade, a Loopt permite desligar o monitoramento quando quiser. Mais: o usuário poderá colocar uma falsa localização e assim enganar os amigos --ou o chefe.

O serviço da empresa se integrou à rede social Facebook, permitindo que os membros do site também visualizem a posição global do usuário.

E ainda assim, a Loopt não acredita na perda da privacidade. O argumento de Chris Clark, diretor de atendimento ao consumidor, é que o Facebook oferece obstáculos o suficiente para que o usuário se proteja.

O Brasil ainda está fora dessa: representantes disseram ter planos de expandir a rede internacionalmente, mas por enquanto o foco é os EUA.

Controle

A eAgency mostrou o Radar, serviço que permite que os pais monitorem as atividades no celular do filho. Por cerca de US$ 10, os pais acompanham se pessoas desconhecidas estão se comunicando com seus filhos.

Cada vez que uma pessoa que não pertence a uma lista pré-autorizada pelos pais entra em contato via celular, e-mail ou mensagem de texto, uma cópia do que foi escrito e falado é enviada automaticamente para o celular e o e-mail dos pais.

E não foram apenas as crianças que ganharam um Big Brother. A PetsMobility, empresa especializada em animais de estimação, apresentou uma coleira que funciona com tecnologia A-GPS para que os cães possam ser seguidos de perto por seus donos.

Com ela, será possível não apenas localizar os animais, mas delimitar um perímetro para eles chamado "cercas geográficas".

Caso o animal saia dessa área, o dono é comunicado. Se, mesmo assim, o animal conseguir se perder, o dono terá como falar com o cachorro usando o celular, que enviará o sinal para a coleira que dispõe de alto-falante e um microfone. Qualquer pessoa que encontrar o animal poderá usar a coleira para responder ao dono. E a coleira é à prova de água.

Fonte

Publicada por

saunde

à(s)

23:09

0

comentários

![]()

![]()

Etiquetas: Tecnologia, Utilidades

Conheça as 11 maiores botnets do mundo

Srzibi é a líder; Bobax está no segundo lugar e Rustock no terceiro. Os nomes são imaginativos e dizem respeito aos lugares cimeiros do ranking das maiores botnets do mundo.

SecureWorks, uma empresa especializada em segurança electrónica, acaba de apresentar o ranking das 11 maiores botnets conhecidas.

Segundo o ranking, as 11 maiores botnets já comandam mais um milhão de computadores “escravos” no total.

Por dia, estas 11 redes enviam um total de 100 mil milhões de mensagens de spam.

As botnets são redes criadas a partir da instalação de códigos maliciosos em computadores desprotegidos. Uma vez “contaminados”, os computadores passam a obedecer a ordens enviadas pela Internet por um “líder” que pode estar em qualquer parte do mundo.

Na esmagadora maioria dos casos, os legítimos proprietários desconhecem que as suas máquinas estão ao serviço de redes “criminosas”.

Eis a lista das maiores botnets do mundo, segundo a SecureWorks:

1- Srizbi; 315 000 computadores; 60 mil milhões de mensagens/dia

2 Bobax; 185 000 computadores; 9 mil milhões de mensagens/dia

3 Rustock; 150 000 computadores; 30 mil milhões de mensagens/dia

4 Cutwail; 125 000 computadores; 16 mil milhões de mensagens/dia

5 Storm; 85 000 computadores; 3 mil milhões de mensagens/dia

6 Grum; 50 000 computadores; 2 mil milhões de mensagens/ dia

7 Onewordsub; 40 000 computadores; número de mensagens desconhecido

8 Ozdok; 35 000 computadores; 10 mil milhões de mensagens/dia

9 Nucrypt; 20 000 computadores; 5 mil milhões de mensagens/dia

10 Wopla; 20 000 computadores; 600 milhões de mensagens/dia

11 Spamthru; 12 000 computadores; 350 milhões de mensagens/dia

Fonte

Publicada por

saunde

à(s)

23:06

1 comentários

![]()

![]()

Etiquetas: análise, Internet, Tecnologia, Utilidades

Baterias que duram mais 30% já foram criadas

Cientistas norte-americanos pretendem licenciar uma tecnologia que permite aumentar em 30% a autonomia das baterias de portáteis e telemóveis.

O feito foi alcançado por investigadores do Argonne National Laboratory, de Chicago, EUA. Os primeiros protótipos da nova geração de baterias de iões lítio têm por base o manganês.

Segundo os investigadores, além de permitirem um aumento de 30% face à autonomia das baterias convencionais, os primeiros protótipos destas fontes energéticas demonstraram ter uma segurança acima da média, avança a PC Pro.

O segredo deste aumento de autonomia e segurança está no abandono do cobalto, cuja propensão para o sobreaquecimento e consequentes incêndios – ainda que os casos sejam raros – é maior.

Os criadores desta tecnologia estão à espera do licenciamento para poderem vender o conceito à japonesa Toda Kogyo. A empresa japonesa consegue produzir 30 milhões de baterias, anualmente, o que pode indiciar que, em breve, chegarão ao mercado.

Fonte

Publicada por

saunde

à(s)

23:02

0

comentários

![]()

![]()

Etiquetas: Futuro, Tecnologia

Como a VPN Funciona

Como a VPN Funciona

A VPN estabelece uma rede privada de modo que os dados podem ser enviados de maneira segura entre esses dois locais. Esse enlace direto ou "túnel" possibilita que todas as aplicações localizadas na rede principal fiquem acessíveis a partir do local remoto. Por exemplo, você pode acessar a sua conta de e-mail na empresa, arquivos armazenados no servidor e outras aplicações críticas de negócio a partir de sua casa ou quando estiver viajando. Você pode trabalhar exatamente da mesma forma que se estivesse no escritório, pois do ponto de vista da aplicação não há diferença entre um dispositivo conectado diretamente à rede principal e um conectado através da VPN.

As VPNs criam redes seguras ligando um escritório central aos escritórios das filiais, funcionários remotos e/ou profissionais em viajem (os viajantes a negócios podem se conectar a um roteador VPN usando qualquer computador com um software de cliente VPN que suporte IPSec). O IPSec (Internet Protocol Security – Segurança de Protocolo Internet) é um conjunto de padrões usado para troca segura de pacotes de dados e é geralmente utilizado para a implementação de VPNs.

Há duas maneiras básicas de criar uma conexão VPN:

1. Roteador VPN para Roteador VPN – Em casa, um funcionário remoto usa o seu Roteador VPN de Cabo/DSL para sua conexão sempre ativa com a Internet. Ele configurou o roteador com as configurações de VPN de seu escritório. Quando ele se conecta ao roteador do escritório, os dois roteadores criam um túnel VPN, encriptando e decriptando dados. Como as VPNs utilizam a Internet, a distância não importa. Usando a VPN, o funcionário remoto agora tem uma conexão segura com a rede do escritório central, como se estivesse conectado fisicamente.

2. Computador (usando software cliente VPN ou adaptador USB que suporte IPSec) para Roteador VPN – Em seu quarto de hotel, uma executiva em viagem conecta-se ao Provedor de Internet, o ISP do hotel para obter acesso à Internet. O notebook dela possui software cliente VPN que está configurado com as configurações da VPN do escritório dela. Ela executa o software cliente VPN que suporta IPSec (Internet Protocol Security – Segurança de Protocolo Internet), o qual se conecta com o Roteador VPN no escritório central de sua empresa. Como as VPNs utilizam a Internet, a distância não importa. Usando a VPN, a executiva agora tem uma conexão segura com a rede do escritório central, como se estivesse conectada fisicamente.

Segurança da VPN

As VPNs são usadas para proteger a transmissão efetiva de informações de um local específico até outro local específico através da Internet. A idéia é proteger os dados enquanto estão em um local público (a Internet), no qual hackers ou qualquer um pode acessá-los, mas que geralmente são deixados sem criptografia enquanto estão em uma rede privada sob o seu controle (a rede da empresa em seu escritório). Com o login correto e o software de VPN instalado, apenas usuários autorizados poderão acessar a rede empresarial através da Internet e nenhum dado que seja trocado poderá ser interceptado.

Maximização da Segurança VPN

Da mesma forma que você maximizou a segurança da sua rede interna com um roteador de firewall, você também deve maximizar a segurança para os seus dados transmitidos externamente. Você pode fazer isso com um roteador IPSec VPN Linksys. O IPSec oferece autenticação robusta e de fato criptografa os dados transmitidos através da Internet. O IPSec é compatível com a maior parte dos pontos terminais VPN e assegura privacidade e autenticação para os dados, ao mesmo tempo em que autentica a identificação do usuário. Com o IPSec, a autenticação se baseia no endereço IP do computador. Isso não apenas confirma a identidade do usuário, mas também estabelece o túnel seguro na camada de rede, protegendo todos os dados que passam através dela.

Através da operação na camada de rede, o IPSec é independente de qualquer aplicação sendo executada na rede. É importante observar que a criptografia IPSec cria uma ligeira redução na velocidade de transmissão de dados, devido ao processamento necessário para a encriptação e decriptação dos dados. Alguns dispositivos VPN deixam os Cabeçalhos IP sem criptografia. Esses cabeçalhos contêm os endereços IP para os usuários em ambas as extremidades do túnel VPN e podem ser utilizados pelo hacker em futuros ataques. No entanto, os Roteadores VPN Linksys, não deixam os cabeçalhos IP sem criptografia. Usando um método chamado PFS (Perfect Forward Secrecy – Sigilo Perfeito de Encaminhamento), não apenas os cabeçalhos IP são criptografados, mas também as chaves secretas usadas para proteger o túnel são criptografadas.

Configurar uma conexão VPN em seu PC pode ser demorado e complicado, exigindo grandes conhecimentos de tecnologias de criptografia e segurança. A QuickVPN Linksys, o software de VPN "simples", fornece procedimentos simples de configuração para conectar de maneira segura o cliente remoto à rede principal.

Os Roteadores VPN Linksys deixam os seus dados seguros, mas há ainda outras maneiras de maximizar a segurança. Apresentamos a seguir apenas algumas sugestões:

Maximize a segurança em suas outras redes. Instale roteadores de firewall para suas conexões à Internet e use as medidas de segurança mais atualizadas para redes sem fio.

Estreite o escopo de seu túnel VPN o máximo possível. Em vez de atribuir uma faixa de endereços IP, use o endereço específico para os pontos terminais necessários.

Não configure o Grupo de Segurança Remoto para "Qualquer um", visto que isso abrirá a VPN para qualquer endereço IP. Especifique um único endereço IP.

Maximize a Criptografia e a Autenticação. Use criptografia 3DES e autenticação SHA (Secure Hash Algorithm – Algoritmo de Hash Seguro) sempre que possível.

Use uma ferramenta ou software de configuração que configure dinamicamente as chaves de criptografia para cada sessão, tal como a QuickVPN.

A transmissão de dados através da Internet é uma brecha na segurança da rede que é freqüentemente ignorada. Com a VPN maximizada, em conjunto com o uso de um roteador de firewall e a segurança sem fio, você protege os seus dados mesmo quando eles saem da sua rede.

Fonte

Publicada por

saunde

à(s)

00:52

0

comentários

![]()

![]()

Etiquetas: Formação, Tecnologia, Utilidades

Previsões furadas na história de TI

por Ligia Sanchez e Gustavo Brigatto

11/04/2008

A todo o momento, revoluções na área de tecnologia são anunciadas como grandes promessas, no entanto, algumas não se concretizam

Alan Kay, um dos pais da programação orientada a objetos e das interfaces GUI, disse em 1971: a melhor forma de prever o futuro é inventá-lo. E as empresas de tecnologia tentam o tempo todo colocar seu nome nos livros de história criando produtos e conceitos que podem revolucionar a indústria. Às vezes, elas conseguem, mas em muitas vezes, não. "Algumas das mais fundamentais inovações em tecnologia têm pouco a ver com tecnologia em si", afirma o relatório TMT Trends 2007, da Deloitte.

A consultoria sustenta que a história tem muito a dizer sobre o futuro da tecnologia. "A maioria das tecnologias mais significativas de hoje, das conexões sem fio ao armazenamento de informações em solid-state, vêm evoluindo por pelo menos uma década", completa o relatório da empresa. Por isso, da próxima vez que alguém lhe oferecer algo como disruptivo, mas que você não acredita ser a próxima grande onda, anote a idéia, ela pode voltar remodelada alguns anos depois.

InformationWeek Brasil selecionou algumas dessas idéias e produtos e preparou um especial que mostra de onde veio e para onde foram algumas promessas que surgiram no mercado de TI na última década.

Bug do Milênio (Y2K)

A promessa

À 0h do dia 1º de janeiro de 2000, o caos imperaria e toda a sociedade como conhecemos iria ruir. Essa, pelo menos era a expectativa para a chegada do novo milênio (que, na verdade, só aconteceria no ano seguinte), uma mistura de crenças religiosas e também tecnológicas. Tudo por que uma falha na linguagem Cobol faria com que os relógios dos computadores não lessem o novo ano como 2000, mas como 1900. O temor de problemas gerou uma onda de investimentos. Pesquisa da InformationWeek Brasil, realizada no fim de julho de 1999, mostrou que nas grandes corporações o problema estava sendo tratado com bastante seriedade. De 59 empresas ouvidas - entre elas McDonalds, Embratel, Philip Morris e Andrade Gutierrez - mais de 88% tinham projetos de correção em andamento, enquanto pouco mais de 11% não pareciam estar preocupadas com o problema. Das que estavam trabalhando para se adequar ao ano 2000, metade acreditava que seus esforços estavam concluídos. As demais continuavam batalhando rumo a uma virada mais tranqüila.

O resultado

O ano novo veio e foi; e o mundo continuou no mesmo lugar de sempre. Será que nada aconteceu porque não era mesmo para acontecer ou porque as empresas se preveniram? O fato é que a histeria criada pelo bug do milênio, no fim das contas, teve seus impactos positivos. Foi neste período, em que as empresas precisavam verificar se seus programas estavam suscetíveis a problemas, que a demanda por testes de software começou a surgir. Foi aí também que a Índia garantiu seu lugar como principal destino para a terceirização de serviços de tecnologia. Quem dera o Brasil tivesse tido condições de se posicionar da mesma forma.

Network Computer (NC)

A promessa

Um PC compacto, com baixo processamento, pequena memória, barato e com acesso dedicado à internet. Esta era a idéia que deveria revolucionar o mercado de tecnologia em 1996, segundo o CEO da Oracle, Larry Elllison. E era isto que estava por trás do Network Computer (NC). O sistema rodava em Java e as informações armazenadas em servidores na web eram acessadas por um navegador. Enquanto os computadores tradicionais custavam US$ 1,5 mil à época, o NC chegou ao mercado custando US$ 500. A idéia foi seguida pela Microsoft e pela Intel, que lançaram o NetPC, com suporte aos aplicativos da empresa de Redmond. A Apple também criou um NC, o Pippin.

O resultado

Mais um dispositivo que entrou para a história e para a memória da TI. "Foi uma idéia fora do seu tempo", afirma Carlos André, diretor-geral da Informatica Corporation e presidente da Oracle no Brasil à época do lançamento do produto. Para ele, as idéias eram todas certas, mas a conexão à internet ainda não era popular e não existiam ferramentas de desenvolvimento de aplicativos com Web 2.0. Mas, avalia, a idéia foi implementada de várias outras formas depois. Para ele, o Blackberry é um dos ‘resultados' do produto desenvolvido pela Oracle em 1996 e sepultado quatro anos depois. "Um dispositivo com um processador, pequena memória e com acesso a informações armazenadas na rede", completa.

Morte do mainframe e do Cobol

A promessa

Com o movimento de descentralização da TI na década de 1980, o surgimento das linguagens de programação orientadas a objetos e da internet, estes dois ícones de eras passadas da tecnologia tiveram suas mortes decretadas. Tida como pesada e complexa, a linguagem foi alçada à categoria de vilã no auge da histeria do bug do milênio. Pelo lado dos mainframes, vários equipamentos foram tirados das tomadas e substituídos pela arquitetura x86.

O resultado

Nem um nem outro abotoaram o paletó. Pelo contrário, ambos deixaram a UTI. Empresas como Bull, IBM e Software AG não fecharam as portas ou suas unidades de negócios, pelo contrário, renovaram seus portfólios. A plataforma mainframe ganhou novos produtos (vide o recém-lançado System z10, da IBM) suporte à web e ao conceito de SOA. O mercado de Cobol reaqueceu com o bug do milênio e a linguagem evoluiu, orientando-se a objetos com o Cobol 2002. Novos mainframes continuam a ser instalados, os conhecimentos em Cobol ainda constam nos requisitos de muitas vagas de emprego e os programadores (poucos é verdade) são contratados a peso de ouro. Roger Levy, vice-presidente da unidade de plataformas abertas da Novell, acredita que o mainframe vai voltar ao mercado como um "forte elemento" para soluções da chamada TI verde. "São máquinas que garantem uma relação de custo-desempenho bastante interessante, especialmente na consolidação de servidores", afirma. Para Álvaro Leal, da consultoria IT Data, a resposta para a sobrevivência das duas tecnologias - que já deveriam ter morrido há pelo menos 15 anos na opinião de muitos - é seu uso no sistema financeiro, "que é avesso a mudanças".

PLC

A promessa

A tecnologia de internet pela rede elétrica (ou Power Line Communication - PLC) trouxe a possibilidade de se oferecer conexões de mais de 200 Mbps utilizando uma das redes de maior capilaridade em todo o mundo. No Brasil, apoiando-se em programas governamentais, como o Luz para Todos, ela permitiria que os brasileiros tivessem acesso à internet, mesmo nos rincões mais remotos. Entre 2004 e 2005, período em que a tecnologia esteve mais em voga, vários projetos - como o da cidade de Barreirinhas, interior do Maranhão e no bairro da Mooca, em São Paulo, realizado pela Companhia de Desenvolvimento Habitacional Urbano (CDHU), do Governo do Estado de São Paulo - foram divulgados, com resultados bastante satisfatórios.

O resultado

No Brasil, apenas cerca de três mil pessoas usam o sistema e o número deve dobrar este ano, segundo estimativas da Hypertrade Telecom. O que parecia ser a salvação da lavoura acabou não vingando e o desenvolvimento de outras tecnologias de transmissão de dados sem fio - vide WiMAX e 3G - ofuscou os ímpetos universalizadores da PLC. "Hoje o foco está sendo nas empresas do setor elétrico, no desenvolvimento de redes inteligentes, as Smart Grids", explica Pedro Luis de Oliveira Jatobá, presidente da Associação de Empresas Proprietárias de Infra-estrutura e Sistemas Privados de Telecomunicações (Aptel). Isso significa que os distribuidores têm investido na PLC como uma ferramenta para melhorar a gestão de suas redes. "O uso se intensificará e a universalização pode vir daí", completa. Jatobá adianta que a partir de abril, a Aptel começará um nova fase do projeto realizado em Barreirinhas, de uso da PLC em conjunto com tecnologias de WiMASH e Fiber-To-The-Home (FTTH). A Eletropaulo, de São Paulo; a Companhia Paranaense de Energia (Copel) e a Companhia Energética de Goiás (Celg), já anunciaram planos para lançar comercialmente o acesso à internet pela PLC. É ver para crer.

Mais tempo livre

A promessa

Esta é um verdadeiro clássico: cada novo dispositivo ou conceito traz o slogan da simplificação do dia-a-dia como principal vantagem. Ou seja, mais tempo para a vida pessoal ou para pensar estrategicamente com o uso da tecnologia XYZ. As ferramentas de produtividade e de colaboração permitem que as pessoas troquem informações e se dediquem cada vez mais a novos projetos.

O resultado

As coisas não funcionam bem assim. Como toda peça publicitária, ninguém nunca fala dos problemas de compatibilidade, do tempo gasto para ensinar pessoas a usar determinada ferramenta. Cada novo release, funcionalidade ou interface traz, realmente, muitas facilidades e comodidades. Entretanto, os computadores, criados pelo homem reproduzindo o funcionamento de seu cérebro, superaram as limitações deste órgão e o criador corre para se igualar "à criatura" e se tornar multitarefa. O vício do Blackberry já levou muitos executivos a abandonarem o aparelho. Outros preferem carregar consigo ou sincronizar informações apenas de projetos específicos. Pequenos truques que não deverão fazer efeito quando as maravilhas de inovações como as comunicações unificadas, por exemplo, estiverem amplamente difundidas.

Itanium

A promessa

Desenvolvido pela Intel em parceria com a HP, os chips Itanium, lançados em 1999, prometiam transformar as máquinas "em servidores de alta velocidade ideais para ambientes corporativos e para e-business". Baseados na tecnologia Explicitly Parallel Instruction Computing (EPIC) os chips de 64-bits tinham tudo para revolucionar o mercado com a possibilidade de realizar mais instruções por ciclo do clock. Era o fim da linha para a arquitetura x86 e das aplicações em 32-bits.

O resultado

Também chamado de Itanic (uma referência ao Titanic, navio que não podia afundar, mas naufragou) o Itanium tinha previsão de vendas de US$ 28 bilhões em 2004, segundo a IDC. O fraco desempenho da primeira versão e o reposicionamento do Itanium 2, no entanto, fizeram a realidade ser bem diferente e o número real chegou a US$ 1,4 bilhão. Em 2002, os números caíram ainda mais para US$ 9 bilhões e depois para US$ 7,5 bilhões em vendas em 2006. Em 2009, de acordo com a consultoria, as vendas devem se aproximar dos US$ 6,6 bilhões. Dean McCarron, principal pesquisador da Mercury Research, estima que a Intel venda cerca de 200 mil processadores Itanium por ano. "O fim [dele] acontecerá nos próximos cinco anos. A HP terá de anunciar algum modo de transição", previu a um site inglês o VP da IBM, Scott Handy. A Big Blue tem óbvios interesses na morte da plataforma da Intel - se isso acontecer seu chip Power6 terá menos um competidor. O calendário da Intel está traçado até 2011 e o lançamento da Itanium Solutions Alliance (ISA), que prevê investimentos de US$ 10 bilhões na plataforma até 2016, pode ser a luz no fim do túnel.

O fim do papel

A promessa

Desde que o computador começou a se disseminar, tanto no ambiente corporativo como no mercado de consumo final, a idéia de que o papel perderia seu lugar na história não deixa de pipocar de tempos em tempos. Para a gestão empresarial, redução de papel é economia. Com o advento da internet, a ameaça se intensificou: a mídia e os livros impressos foram os principais alvos; documentos também entraram na mira, com a adesão de governos à onda digital, por iniciativas como nota fiscal eletrônica, voto eletrônico e declaração online do imposto de renda. Sem falar na enxurrada de fotos digitais. E outra questão que de nova não tem nada, mas ganhou força particularmente nos últimos dois anos, é a ambiental. Afinal, papel é fibra vegetal e preservação do meio ambiente é prioridade.

O resultado

No ambiente corporativo, os sistemas de gerenciamento e troca de informação ganharam forte adesão, mas o papel continua a ser utilizado, e muito. Já no mercado de consumo, o grande desafio continua a ser como disseminar a leitura no meio digital. Jornal e livro se carregam a qualquer lugar... o mesmo não ocorre com os computadores. Qualquer dispositivo móvel tem a dependência de bateria. A oferta de "e-book readers" está difundida, já o seu consumo, engatinha. A mais recente e promissora é o Kindle, da pontocom norte-americana Amazon. Recém-lançado, é esperar para ver. Por enquanto, o papel continua a marcar presença em qualquer lugar.

Linux nos desktops

A promessa

Baratear o custo de PCs oferecendo alternativas de software baseado em código aberto. Além de permitir a popularização da tecnologia, já que o custo dos equipamentos poderia cair, o Linux nos desktops seria uma alternativa para reduzir o déficit de profissionais de tecnologia no Brasil. Com a possibilidade de desenvolver seus próprios aplicativos, jovens poderiam se interessar por TI e se capacitar para atuar neste mercado.

O resultado

Dezessete anos depois de entrar em cena, o Linux conseguiu abocanhar cerca de 5% do mercado de desktops. De acordo com uma pesquisa do Laboratório de Desenvolvimento de Código Aberto (OSDL, na sigla em inglês), de 2005, um dos principais impedimentos para sua adoção é a falta de compatibilidade com aplicativos populares, como Photoshop, PageMaker, AutoCAD e Quicken. Distribuições como o Ubuntu fazem o seu papel na popularização do sistema operacional e os fabricantes colocam no mercado desktops equipados com ele, mas nada funciona. A cada suspiro do Linux uma nova onda bate e varre as esperanças de seus entusiastas.

Grid Computing

A promessa

"Depois da revolução da internet, uma nova se avizinha: o desenvolvimento da arquitetura Grid de processamento globalizado." A aposta é dos acadêmicos brasileiros Sérgio F. Novaes e Eduardo de M. Gregores, na introdução de seu livro sobre o assunto, Da Internet ao Grid - a globalização do processamento, de 2004. A idéia da grid computing, termo cunhado em meados dos anos 1990, é realmente genial: utilizar recursos computacionais ociosos distribuídos em diferentes locais para um fim comum, em geral tarefas que exigem alta capacidade de processamento.

O resultado

Ofertas de grid computing estão disponíveis no mercado, encabeçadas por fornecedoras do porte de IBM, Oracle, HP e Sun Microsystems. No entanto, a adoção - principalmente no mercado corporativo - ainda é incipiente, no Brasil e no mundo, apesar de projetos referência, como o Folding@Home, restritos à pesquisa acadêmica. "Ainda não se apresentou uma solução econômica e operacionalmente viável. Os riscos de compartilhamento ainda não compensam", avalia Fernando Meireles, diretor da Escola de Administração de Empresas de São Paulo da Fundação Getúlio Vargas (FGV-EAESP).

Fonte

Publicada por

saunde

à(s)

00:38

0

comentários

![]()

![]()

segunda-feira, 31 de março de 2008

Photoshop ganha versão gratuita na internet

O popular software de edição de imagens Photoshop ganhou hoje, 27 de março, uma versão on-line e gratuita. A nova ferramenta da Adobe Systems pode ser acessada no site www.photoshop.com/express, que também oferece opções para montar galerias e 2 GB para os usuários armazenarem imagens.

A novidade é compatível com todos os sistemas operacionais e navegadores. Depois de se registrar no site, o usuário pode acessar sua conta de qualquer computador, como acontece com os serviços de e-mail e redes sociais, por exemplo. Pelo fato de o programa ser on-line, não é necessário fazer downloads.

De acordo com a Adobe, o objetivo é manter a popularidade entre a nova geração de usuários que edita, armazena e exibe suas fotos via internet. A empresa afirma que é mais fácil mexer no Photoshop Express do que nas outras versões do programa.

Com o lançamento, a Adobe entra em um mercado de softwares on-line ocupado há muitos anos por outras empresas. Entre alguns dos concorrentes, estão o Picasa, do Google, e o Picnik, ambos têm foco na edição de imagens, e a primeira alternativa permite ainda compartilhamento. Já o Shutterfly, há nove anos no mercado, armazena esses arquivos, enquanto o Photobucket oferece ferramentas para compartilhamento.

Fonte

Publicada por

saunde

à(s)

00:38

1 comentários

![]()

![]()

Etiquetas: Aplicação, fotografia, Internet

sexta-feira, 28 de março de 2008

MacBook Air foi invadido em 2 minutos durante concurso de hackers

Pesquisador explorou brecha existente no Mac OS X e levou prêmio de 10 mil dólares durante o "PWN 2 OWN".

Devem ser os 10 mil dólares mais rápidos que Charlie Miller já ganhou na vida. O hacker foi o primeiro a invadir um dos três laptops (e ganhar o prêmio máximo de 10 mil dólares) nesta quinta-feira (27/03), o MacBook Air, no caso, durante o concurso "PWN 2 OWN" na conferência CanSecWest.

Organizadores do evento ofereceram um Sony Vaio, um Fujitsu U810 ou o MacBook como prêmios, afirmando que eles poderiam ser ganhos por qualquer um que descobrisse uma maneira inédita de invadi-los e ler conteúdos em um arquivo no sistema.

Ninguém conseguiu a proeza no primeiro dia do concurso, onde só eram permitidos ataques pela rede. No dia seguinte, porém, as regras foram relaxadas para que ações de usuários, como navegar ou receber e-mails, pudessem ser uma porta de entrada para ataques.

Miller, mais conhecido como um dos pesquisadores que invadiram o sistema do iPhone em 2007, precisou de apenas 2 minutos para invadir ao redirecionar os responsáveis pelo concurso a um site que continha um malware que, acessado, dava controle do micro ao hacker. Uma platéia de 20 presentes delirou com o feito.

Ao ganhar, Miller assinou um acordo em que não revelaria informações sobre a falha até que uma empresa de segurança patrocinadora do evento notificasse a Apple.

O campeão no ano passado, Dino Dai Zovi, explorou uma brecha no QuickTime para ganhar o prêmio. Zovi não participou da edição deste ano, afirmando que era hora de outra pessoa ganhar.

Fonte

Publicada por

saunde

à(s)

19:35

0

comentários

![]()

![]()

Etiquetas: Mac

Participe do Google Summer of Code 2008 e de quebra ganhe 4500 dólares.

Falhei em não publicar essa noticia antes, porém eu estava um pouco atarefado e admito que deixei passar batido, mesmo assim antes tarde que nunca!

Para quem não sabe, o Google Summer of Code é um programa para incentivar estudantes de todo mundo a desenvolver softwares open source e, de quebra, faturar US$ 4.500,00 (mais US$ 500,00 para a organização mentora do projeto, para cada trabalho aprovado e completado).

Em 2007, o programa recebeu perto de 6.200 inscrições dos mais variados projetos, pagando uma pequena esmola de 31 milhões de dólares. Porém é claro, open source é coisa de comunista e vocês não estão nem ai para esse pequeno prêmio não é?

Antes de qualquer coisa, é bom lembrar que o Google Summer of Code vale só para estudantes, que podem inscrever quantos projetos tiverem vontade e para cada projeto concluído o sujeito ganhará o singelo prêmio!

De modo geral não são coisas complicadas. Se você visitar o site oficial, vai ver que na lista de idéias constam coisas como:

- Playlist browser para o Amarok.

- Portar o K3b para o libburnia libraries.

- Vala plugin para o Anjuta.

- Criar um Workspace individual para Wallpapers do Gnome.

Claro, tem muita coisa complexa também. Porém quando mais “nerd” você for melhor, mais projetos você poderá fazer!

É uma oportunidade maravilhosa para colocar em prática, os conhecimentos acadêmicos e faturar uma graninha extra para sair com as universitárias do campus!

Grande parte dos projetos necessita de conhecimento médio em C, C++ ou Python, o estudante poderá colaborar com projetos como: Inkscape; Gimp; KDE; Gnome; Drupal; Blender; Webkit; Firefox; Debian... e até mesmo o GNU Hurd! São cerca de 200 projetos diferentes com diversas idéias que você vai poder colaborar, basta completar uma e pronto o dinheiro é seu. Sem sorteio nem nada!

O prazo para entrega dos códigos em definitivo vai até setembro desse ano, o que é um tempo mais que suficiente para criar uma aplicação! E ainda mais importante que o dinheiro é o conhecimento adquiro com o projeto, que poderá ser um grande diferencial no mercado de trabalho futuramente.

Mais info

Fonte

Publicada por

saunde

à(s)

19:22

0

comentários

![]()

![]()

Etiquetas: Google, source code

Photoshop gratuito na internet

Além de editar imagens, novo serviço oferece 2 GB para armazenar fotos.

Usuário também pode criar galerias, que ficam disponíveis on-line.

O popular software de edição de imagens Photoshop ganhou, nesta quinta-feira (27), uma versão on-line e gratuita. A nova ferramenta da Adobe Systems pode ser acessada no site www.photoshop.com/express, que também oferece opções para montar galerias e 2 GB para os usuários armazenarem imagens.

De acordo com a desenvolvedora, o objetivo é manter a popularidade entre a nova geração de usuários que edita, armazena e exibe suas fotos via internet. A empresa afirma que é mais fácil mexer no Photoshop Express -- ainda em fase de testes -- do que nas outras versões do programa.

A novidade é compatível com todos os sistemas operacionais e navegadores. Depois de se registrar no site, o usuário pode acessar sua conta de qualquer computador, como acontece com os serviços de e-mail e redes sociais, por exemplo. Pelo fato de o programa ser on-line, não é necessário fazer downloads.

Com o lançamento, a Adobe entra em um mercado de softwares on-line ocupado há muitos anos por outras empresas. Entre alguns dos concorrentes, estão o Picasa, do Google, e o Picnik -- ambos têm foco na edição de imagens, e a primeira alternativa permite ainda compartilhamento. Já o Shutterfly, há nove anos no mercado, armazena esses arquivos, enquanto o Photobucket oferece ferramentas para compartilhamento.

Ron Glaz, analista da consultoria IDC, afirma que esse é um lançamento importante para a Adobe. “Há um grande mercado que eles estavam ignorando. A empresa precisa fazer com que os usuários saibam que há uma versão do Photoshop disponível para eles. Conforme esse nicho [dos softwares on-line] crescer e se tornar mais sofisticado, aumentam as possibilidades de ele gerar lucros”, afirmou o especialista.

Fonte

Publicada por

saunde

à(s)

19:19

0

comentários

![]()

![]()

Etiquetas: Aplicação, fotografia, Internet, Utilidades

quarta-feira, 26 de março de 2008

Para Google sinais de TV sem uso deveriam ser usados na internet sem fio

O Google apresentou à Comissão Federal de Comunicação americana uma proposta para utilizar as freqüências que a televisão deixou livres com o objetivo de destiná-las à internet ou serviços telefônicos sem fio. "Ao contrário de outros recursos naturais, não existe um benefício em deixar esse espectro sem explorar", afirmou o conselheiro da empresa, Richard Whitt, em uma carta à Comissão."O espaço em branco (deixado pelas transmissões) da televisão oferece uma oportunidade única para proporcionar a todos os americanos um acesso sem fio à internet de banda larga", acrescentou.A proposta do Google é feita uma semana depois de a empresa perder a aquisição de ondas de 700MHz para a Verizon Wireless e a AT&T, que fizeram o negócio por 19,6 bilhões de dólares."O papel do governo não deve ser proteger o statu quo, especialmente bloqueando o acesso à inovação", assinalou Whitt."O valor do espaço livre da televisão para todos os americanos é simplesmente muito espetacular para permitir que esta oportunidade única se veja bloqueada por medos infundados, incertezas e dúvidas", assegurou.Este espaço livre, representado por canais que não realizam transmissões por satélite ou cabo, "pode ser transferido para o desenvolvimento da informática, como a capacidade de fornecer gigabytes por segundo na transferência de dados em um futuro próximo", segundo a carta do Google.gc/ksb/cn

Fonte

Publicada por

saunde

à(s)

15:16

0

comentários

![]()

![]()

Etiquetas: Google, Tecnologia, Utilidades

Cigarro eletrônico promete fumo 'seguro' e sem incômodos

Inalador de nicotina em forma de cigarro acaba com fumaça e reduz elementos tóxicos.Substância viciante, no entanto, permanece.

O 'e-cigarette': o inalador, que imita o filtro de um cigarro comum, e os tubos com nicotina. Apesar de se vender como a forma mais saudável de manter o hábito de fumar, o sistema não se livra da nicotina, substância alcalóide que vicia e, segundo estudos, pode provocar aumento da pressão sangüínea. (Foto: Regis Duvignau/Reuters)

Fonte

Publicada por

saunde

à(s)

15:11

0

comentários

![]()

![]()

Etiquetas: Futuro, Tecnologia, Utilidades

Microsoft adquire Komoku

A empresa de Redmond adiciona, assim, o conjunto de soluções anti-rootkit desta empresa ao seu portfólio de programas. Os termos do negócio não foram anunciados, mas a Microsoft adiantou que planeia adicionar as soluções de anti-rootkit da Komoku ao seu conjunto de produtos de segurança empresarial Forefront, e ao serviço Windows Live OneCare para os consumidores domésticos.

A Komoku possui soluções anti-rootkit, programas que são desenhados para infectar uma máquina a um nível tão profundo que a maior parte dos programas de segurança não são capazes de os detectar. Os rootkits tornaram-se famosos em 2005, quando os CD de música da Sony BMG começaram a infectar os PC. A empresa alegou, na altura, que o software fazia parte de um dispositivo anticópia melhorado, mas acabou por voltar atrás e pedir desculpa pelo sucedido.

Fonte

Publicada por

saunde

à(s)

15:04

0

comentários

![]()

![]()

Yahoo! junta-se à iniciativa OpenSocial

Apesar de permanecer debaixo da mira da OPA da Microsoft, a Yahoo! acaba de anunciar a adesão à Fundação criada pelo Google e pelo MySpace que defende o uso de especificações técnicas abertas para a construção de aplicações sociais na Internet.

O objectivo da OpenSocial é assim garantir que todas as novas aplicações sociais corram de forma integrada sobre a Internet sem necessidade de se fazerem upgrades ou adaptações especiais a cada uma.

Para o efeito, a Fundação OpenSocial defende que as especificações técnicas destas aplicações devam ser facultadas livremente aos programadores e developers.

Fonte

Publicada por

saunde

à(s)

15:00

0

comentários

![]()

![]()

Etiquetas: news

Banco americano oferece cofre virtual

O banco americano Wells Fargo começou a oferecer um novo serviço: um cofre virtual para seus clientes que queiram um espaço online seguro para guardar cópias de documentos e outros certificados digitais.

A nota oficial do serviço informa que ele será integrado ao sistema de homebanking e oferecerá a opção de envio mensal automático de documentos financeiros ao cofre virtual.O serviço, entretanto, não será barato. Na versão mais poderosa custará um valor anual de US$ 180, com taxas mensais de administração que vão de US$ 4,95 (para espaço de 1 GB) a US$ 14,95 (espaço de 6 GB), conforme noticiou o site The Inquirer.

Fonte

Publicada por

saunde

à(s)

14:56

0

comentários

![]()

![]()

Etiquetas: arquivos, online, Tecnologia, Utilidades

terça-feira, 18 de março de 2008

Número de tipos em .Net Framework 3.5

O número de tipos em .NET Framework 3.5 é ... 11.417 !

Fonte e a evolução da plataforma

Publicada por

saunde

à(s)

18:46

0

comentários

![]()

![]()

quinta-feira, 13 de março de 2008

Você sabe o que é um exabyte?

Pesquisa indica que o universo digital equivale a 281 exabytes de informações.

De acordo com uma pesquisa conduzida pela IDC, o universo digital – ou seja, todas as informações criadas, compartilhadas, gerenciadas e acessadas na internet – em 2007 totalizam 281 exabytes ou o equivalente a 281 bilhões de gigabytes (suficientes para preencher 3,5 bilhões de discos rígidos de 80GB). Mas quanto vale um exabyte, afinal?

A melhor forma de compreender essa ordem de grandeza é compará-la com coisas que fazem parte do dia-a-dia de quem usa a tecnologia. Então vejamos.

O que é possível guardar em um exabyte:

* 314,1 bilhões de músicas em MP3 (tamanho médio de 3,5MB cada)

* 1,8 bilhão de horas de vídeo em qualidade DVD (média de 0,6 BGB por hora)

* 137,4 bilhões de fotos (em alta resolução – média de 6 MB por foto))

* 165,2 milhões de games para PCs de última geração (o Crisis, por exemplo, ocupa 6,5 GB)

Fonte

Publicada por

saunde

à(s)

21:59

0

comentários

![]()

![]()

Etiquetas: análise, Tecnologia

HD VMV: Alta definição tem mais um concorrente

Há mais um oponente na batalha contra o Blu-ray. Chama-se HD VMD (Versatile Multilayer Disc), foi desenvolvido pela empresa britânica New Medium Enterprises e é incompatível com o formato defendido pela Sony.

A vantagem competitiva do HD VMD é o preço, bastante mais baixo que o praticado para o Blu-ray porque usa um raio laser vermelho em vez do azul, mais caro e que é usado tanto pelo Blu-ray como pelo seu ex-concorrente HD DVD.

O primeiro leitor de HD VMD foi apresentado no início o ano em Las Vegas, durante a feira de electrónica de consumo CES, e irá ser posto à venda já daqui a cinco semanas através do site da Amazon.com por 175 dólares, revela hoje a edição da New York Times.

No entanto, a New Medium Enterprises assegura que não quer competir com a Sony ou com o formato que esta protege, alegando que os seus objectivos passam antes pela oferta de alternativas aos consumidores que não têm poder de compra suficiente para adquirir leitores Blu-ray de alta definição.

Fonte

Publicada por

saunde

à(s)

00:22

0

comentários

![]()

![]()

Etiquetas: Futuro, Tecnologia

Seminário de Usabilidade 2008

Realiza-se no próximo dia 25 de Março às 15 horas a quarta edição do Seminário de Usabilidade. O evento terá novamente lugar no auditório da Microsoft, no Taguspark em Oeiras (mapa e instruções).

O programa do evento será o seguinte:

Desenvolvimento de Aplicações Educativas para Jovens (Francisco Rebelo)

Usabilidade e Acessibilidade dos Museus Online (Ivo Gomes)

Implementação da Usabilidade num Processo de Qualidade (Pedro Custódio)

Usabilidade de Aplicações Móveis (Bruno Figueiredo)

Métodos de Desenvolvimento Ágil (João Martins)

Painel: Aplicações em Mobilidade

A entrada é livre e estão a partir deste momento abertas as inscrições a todos os interessados. No entanto, o auditório tem a sua capacidade limitada a 160 lugares, pelo que se pede aos interessados que se inscrevam rapidamente para o email info@usabilidade.org.

Fonte

Publicada por

saunde

à(s)

00:10

0

comentários

![]()

![]()

segunda-feira, 10 de março de 2008

domingo, 9 de março de 2008

Ver PDF's Online

Publicada por

saunde

à(s)

11:41

1 comentários

![]()

![]()

Etiquetas: Aplicação, Internet, online, Utilidades

sexta-feira, 7 de março de 2008

Beta 1 do Internet Explorer 8 disponível para download

A Microsoft confirmou ontem na Web MIX08 a disponibilidade da primeira beta pública do Internet Explorer 8. Apesar da empresa ter definido a aplicação como "uma beta para programadores", qualquer utilizador interessado pode descarregar o software e instalá-lo. De acordo com a informação publicada na página de download do IE8, a versão beta estará disponível em diferentes variantes, cada uma dedicada a um sistema operativo diferente - Windows XP, Windows Vista, Windows Server 2003 e Windows Server 2008. No novo software, a Microsoft introduziu alguns avanços, nomeadamente no que se refere ao suporte de standards de interoperabilidade para oferecer uma experiência mais uniforme com outros browsers e com versões mais antigas do IE, o que facilitará algumas tarefas aos programadores. De uma forma concreta, a empresa revela que esta versão do browser suporta Cascading Style Sheets (CCS) 2.1, a última versão (ainda em desenvolvimento) do standard CCS do consórcio W3C, que permite separar a aparência de uma página Web do seu conteúdo. CSS é a especificação suportada, ainda que em diferentes níveis, pelos principais browsers. No que se refere às principais inovações do IE8, a Microsoft destaca as ferramentas WebSlices e Activities. A primeira assemelha-se ao Web Clip introduzido no Safari Mac OS X 10.5 da Apple, enquanto que a segunda é uma ferramenta mash-up de pequena escala. Porém, de acordo com a empresa, estas duas ferramentas são apenas dirigidas aos programadores e não aos utilizadores finais. Por fim, sabe-se que o IE8 integra na barra de navegação links para os serviços eBay e Facebook, assim como botões para outras aplicações, como a plataforma de mapas da Microsoft, o Live Maps. É de salientar que no início desta semana foi aprovado o Acid3, a mais recente versão do teste concebido para apurar até que ponto os browsers são compatíveis com as normas Web. O Internet Explorer 8 destacou-se dos anteriores por passar na avaliação do Acid2, o que resta saber é se o browser volta a ter classificação positiva nesta última versão do teste.

Fonte

quinta-feira, 6 de março de 2008

Acer Cria Assistência Técnica em Portugal

Depois de muita especulação em torno da sua assistência técnica, facto que até levou os noticiários televisivos a elaborarem reportagens sobre o assunto, a Acer decidiu criar melhores condições para os seus clientes Portugueses.

Assim a partir de agora (espera-se) as reparações deixam de ser enviadas para Barcelona passando a assistência a ser feita em Portugal.

António Papale, responsável da Acer, afirma que esta medida pretende «fortalecer a relação de confiança com os consumidores, oferecendo uma assistência técnica mais eficaz».

Os clientes que agora pretendam ter uma melhor resposta do apoio a cliente da Acer devem ligar para o numero de atendimento : 808 30 00 33.

Fonte

Publicada por

saunde

à(s)

21:46

0

comentários

![]()

![]()

OpenAIM versão 2.0

OpenAIM é uma plataforma aberta da AOL que permite desenvolver aplicações de mensagens instantâneas para a rede de chat desta empresa.

A partir de agora é possivel aceder à documentação do protocolo usado pela AOL na sua rede de mensagens instantâneas e foi adicionado suporte para PHP e AMF às APIS.

Fonte

Publicada por

saunde

à(s)

21:38

0

comentários

![]()

![]()

Etiquetas: Aplicação, Internet, news, online, open source, PHP

Encontro WEB 2.0 Universidade do Minho

A Web 2.0 veio alterar o modo de publicação online, de construção de redes sociais e de social bookmarking, com repercussões na vida pessoal, na comunicação social, nas empresas e na educação.

Exemplo da Web 2.0 são os blogues, os podcasts, os wikis, o Goowy, o Hi5, Del.icio.us, as ferramentas Google, o YouTube, o Flickr, o Second Life, o Facebook, entre outros.

Neste Encontro teremos conferências de: George Siemens, Graham Attwell, Manuel Pinto, António Moreira e Leonel Morgado com o objectivo de debatermos as implicações da Web 2.0 na actividade profissional e na aprendizagem. São proporcionados Wokshops para os queiram iniciar ou aprofundar a utilização de algumas das ferramentas da Web 2.0 .

Convidam-se todos os que têm realizado estudos, que tenham exemplos de boas práticas ou reflexões sobre a Web 2.0 que partilhem os seus saberes, submetendo comunicações (ver Submissão e Tópicos) até 31 de Maio de 2008.

Fonte

Publicada por

saunde

à(s)

21:33

0

comentários

![]()

![]()

Etiquetas: eventos

Video aulas de Linux no Youtube ( PT )

Para quem está a começar a aprender a mexer em linux aqui vai um link para o youtube que contêm cerca de 40 video aulas de Linux em Português.

VideoAulas

sábado, 1 de março de 2008

Google Sites

Google Sites, é o nome da nova API do Google, que irá possibilitar a criação de um website em pouco tempo e de forma tão fácil como fazer um documento de word, assim promete o Google.

Para que serve o Google Sites?

O Google Sites irá permitir organizar a informação numa única páginas, permitindo-lhe organizar videos, apresentações, e outros conteúdos, e partilhá-los com o mundo todo, com a sua empresa ou com alguém em particular.

As Vantagens do Google Sites!

O Google garante que qualquer pessoa conseguirá criar um website de forma simples e prática, sem a ajuda de qualquer pessoa com conhecimentos especificos. Tão simples como criar um documento no Word!

Esta nova ferramenta, vai possibilitar igualmente a junção das várias ferramentas de trabalho, que as equipas de desenvolvimento geralmente necessitam: documentos, vídeos, fotos, calendários e anexos por exemplo. Tudo centralizado num único lugar.

Tal como no Google Docs, é possível definir os vários níveis de utilizadores, permitindo assim que determinada ferramenta só esteja disponível a uma determinada pessoa ou várias.

Como seria de esperar, o Google Sites integra um RSS Feed da Feedburner (empresa comprada pelo Google), de forma a puder partilhar e a receber os conteúdos no seu leitor de Feeds usual.

O Preço a pagar

Actualmente a plataforma do Google, permite-lhe a livre criação de uma página, utilizando unicamente as templates que o Google fornece. Actualmente ainda não é possível editar ou customizar as templates. A edição no Google Sites é feita através de uma ferramenta rich text editor.

O Google Sites é um produto gratuito, com limitações no suporte e na capacidade de armazenamento (10 GB). No entanto, os utilizadores que desejarem, poderão obter mais ferramentas e um suporte mais amplo, pagando uma cota anual de 50 dólares.

A melhor forma de lhe mostrar as competências do Google Sites, é apresentando-lhe de seguida o video explicativo:

Fonte

Publicada por

saunde

à(s)

12:45

1 comentários

![]()

![]()

Etiquetas: Aplicação, Google, HTML, Internet, news, online, Utilidades

sexta-feira, 29 de fevereiro de 2008

Portal AEIOU lança Xekmail

O aeiou lança um novo serviço de mail, chama-se Xekmail e tem as seguintes características:

Espaço

1 Gb de espaço

Envio de mensagens até 30 Mb

Segurança

Poderoso antivírus Clam AV

Antispam Spam Assassin

Ferramentas avançadas

Programação de Respostas automáticas

Criação de Filtros e de Regras automáticas

Redireccionamento de Mensagens

Múltiplas Identidades

POP Mail gratuito

Fonte e Homepage

Publicada por

saunde

à(s)

21:36

0

comentários

![]()

![]()

Etiquetas: Internet, mail, news, online, Utilidades

quinta-feira, 28 de fevereiro de 2008

quarta-feira, 27 de fevereiro de 2008

Convert your image into 3d model Make3D

Make3D converte a sua fotografia num modelo 3d, automaticamente.

Fonte e mais info..

Publicada por

saunde

à(s)

22:16

0

comentários

![]()

![]()

Etiquetas: 3D, Aplicação, fotografia, Internet

Microsoft atacará cópias piratas de Vista

O primeiro pacote de atualização para o Windows Vista, o Service Pack 1, virá com mecanismos para coibir a pirataria do mais recente sistema operacional da Microsoft.

Segundo o site heise Security, a Microsoft tornará a vida dos piratas mais difícil desativando dois dos mais freqüentes métodos de destrave da ativação do Vista: o hack OEM BIOS, que faz o Vista pensar que foi instalado no PC por uma fabricante de renome que possui licenciamento em massa, e o "Grace Timer Exploit", que aumenta o período de testes do software indefinidamente.

Ao desativar estes dois métodos, o Windows voltará à tela que pede a ativação do sistema. Caso o registro não seja feito, lembretes com um temporizador de 15 segundos serão mostrados de hora em hora, ao mesmo tempo em que o papel de parede do sistema será substituído por uma tela preta.

Em seu blog, a Microsoft explica que usuários que não quiserem instalar o Service Pack 1 inicialmente também serão afetados pela proteção antipirataria.

Isto acontecerá através de uma atualização automática via Windows Update que pesquisará o sistema e informará caso alguma irregularidade na ativação seja encontrada. Esta atualização não desabilita a ativação encontrada, apenas alerta o usuário que a mesma existe.

"Trazendo este tipo de tecnologia, queremos garantir que nossos clientes tenham sempre a melhor experiência possível com o Windows", explicou o blog Windows Genuine Advantage.

Fonte

TechDays 2008 - Centro Congressos de Lisboa

Publicada por

saunde

à(s)

18:51

0

comentários

![]()

![]()

Etiquetas: .Net, análise, Aplicação, ASP.NET, C#, eventos, Formação, LINQ, Microsoft, Silverlight, source code, SQL SERVER, Tecnologia, XNA

terça-feira, 26 de fevereiro de 2008

XV semana da informática do IST

A XV Semana Informática do biénio 2007/2008 decorrerá na semana de 10 a 14 de Março de 2008.

Este evento tem como objectivos a divulgação e debate do mercado das tecnologias de informação que marcam a actualidade nacional e internacional e a informática no geral, algo cada vez mais presente no quotidiano dos portugueses.

O evento será composto por:

Ciclo de apresentações e debates, onde decorrerão apresentações de projectos de investigação e desenvolvimento e temas gerais de Engenharia Informática

Exposição de tecnologia informática, onde serão expostos produtos informáticos e de novas tecnologias

LEIC Jovem, um evento dedicado aos alunos do Ensino Secundário, com o objectivo de os informar acerca da Engenharia Informática

Este ano contamos com a presença do Professor Andrew Tanenbaum, de Raymond Chen (Microsoft) e de Shiki Okasaka (Google), como oradores convidados.

Relembramos que este evento é gratuito e aberto a todo o público interessado.

Publicada por

saunde

à(s)

17:58

0

comentários

![]()

![]()

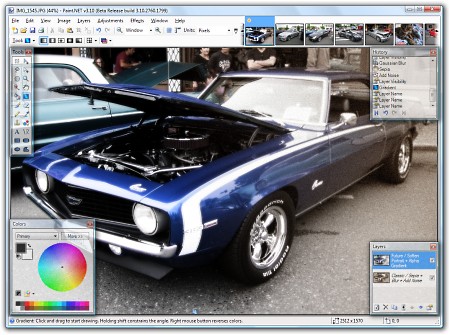

Editores Imagem Free ( Gratuitos )

- GIMP: O GNU Image Manipulation Program é um poderoso e gratuito software que pode lidar com todas as tarefas básicas de edição de imagens e muito mais. O facto de ser um programa de código aberto e disponível para plataformas Unix, Mac e Windows o torna extremamente flexível.

- Paint.NET: Este é provavelmente o mais poderoso software editor de imagens gratuito do mercado. Ele pode executar tarefas simples como correcção de olhos vermelhos, redimensionamento, recorte e também suporta camadas. O programa possui o código aberto e uma grande colecção de plug-ins.

- Autostitch: Esta é a ferramenta perfeita para criação de imagens panorâmicas a partir de uma série de fotos. Ele trabalha automaticamente e não requer intervenção do utilizador. A versão demo é totalmente funcional e gratuita.